La fel ca cele mai multe site-uri web hacked

Am scris în repetate rânduri despre faptul că numărul de site-uri care fac obiectul atacurilor impersonale (inadecvat), uneori mai mare decât numărul de victime ale atacurilor vizate. Conform statisticilor noastre, doar unul din patru criminali hack într-un sit specific, site-urile rămase vin la noi pentru îngrijire și protecție - rezultatul hacking masă și infecție.

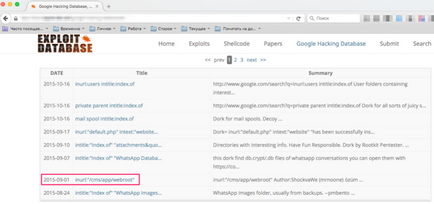

Găsiți site-uri (mii de ele), cu parametri similari pentru hacker slab nu este prea dificil. Informații cu privire la site-urile vulnerabile pot bate întotdeauna pe Google Hacking baza de date (DHC) - pe bază de date „Dork“ - în căutarea Google interogări de meta-limbaj, care vă permite să găsiți site-uri care sunt vulnerabile la unele atacuri asupra anumitor caracteristici similare. De exemplu, hackerii pot căuta toate indexate în sistemul de site-ul de căutare a stabilit plug-vulnerabile sau site-uri care dezvăluie conținutul directorului, și anume puteți vizualiza și descărca fișiere de la ei (cu parole, setări, etc.)

Dacă site-ul dvs. are o legătură slabă și un proiect web este vulnerabil la un anumit tip de atac, atunci mai devreme sau mai târziu tocat. Este necesar să se înțeleagă fiecare webmaster și proprietarul site-ului.

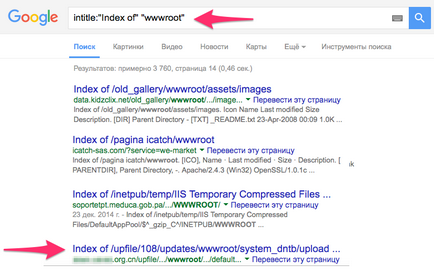

Acesta din urmă, de obicei, nu cred că pentru a găsi și de a rupe în site-ul vulnerabil poate fi doar câteva minute, fără a fi nevoie să predea orice instrumente specifice hacker-ilor. Prin urmare, ca o ilustrare, vom da un exemplu simplu despre cum folosind puterea Google, hackerii găsi și rupe în proiecte web, proprietarii nu sunt luate prompt de îngrijire pentru a le proteja sau a făcut greșeli în configurarea hosting.

Trimitem solicitarea la motorul de căutare Google și a vedea lista de site-uri de listare director deschis - sunt potențiale victime ale unui hacker. Alege dintr-o site-uri aleatorii găsite, de exemplu, ultimul din listă.

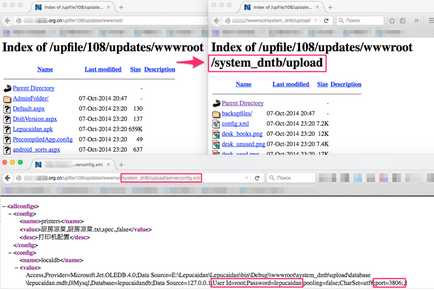

Faceți clic pe link-ul - deschide o listă de directoare, acestea pot fi folosite pentru a „mers pe jos“, ca un conductor și ca rezultat poate fi văzut surf fișier serverconfig.xml care se află în domeniul public numele magazine utilizator și parolele din baza de date. Având în vedere că, uneori, conturi coincid cu FTP sau SSH, astfel încât un atacator poate obține acces neautorizat nu numai la baza de date, dar, de asemenea, întregul server.

Întregul proces descris mai sus a luat aproximativ două minute, hacker este de a „combate“ folosind soluții automate, este nevoie de mai puțin timp și cheltuieli de resurse compromise, de obicei, în mii.